Dienste

Zusätzlich zu den Rechnerarbeitsplätzen stellen wir verschiedene ergänzende Dienste zur Verfügung.

Passwörter für Dienste

Dienste, die eine Authentifizierung erfordern fragen normalerweise nach deinem Passwort. Bei einigen Diensten wie beispielsweise Email ist es üblich, die Passwort speichern-Funktion der Email-Software zu benutzen. Dies kann ein Sicherheitsrisiko sein, da sehr oft nur schwache oder gar keine Verschlüsselung zum Speichern der Passwörter verwendet wird. Verlorene Passwörter erlauben nicht nur den Zugriff auf den betreffenden Dienst sondern auch auf alle deine anderen Dateien und Dienste.

Daher empfehlen wir dringend separate Passwörter für diese Dienste zu setzen:

- Use

cip-set-password -lto view a list of services you can set separate passwords for. - With

cip-set-password -s mail -ryou can remove the password for the email service.

In allen diesen Fällen wirst du nach deinem Haupt-Passwort für deinen Zugang gefragt werden bevor irgendeine Änderung oder ein Zugriff durchgeführt wird. Ist ein Passwort für einen Dienst gesetzt, so ist der Zugriff auf diesen Dienst mit deinem normalen, Haupt-Passwort und mit dem Dienst-Passwort für diesen Dienst zugänglich. Solltest du eines deiner Passwörter verlieren, beachte bitte, dass die Änderung deines Haupt-Passworts keine Dienst-Passwörter ändert. Diese musst du wenn nötig separat neu setzen oder entfernen.

Login von außen - via SSH

Alle unsere Rechner haben SSH aktiviert. Du kannst dich bei Linux mit dem

Kommando ssh deinlogin@hostname einloggen.

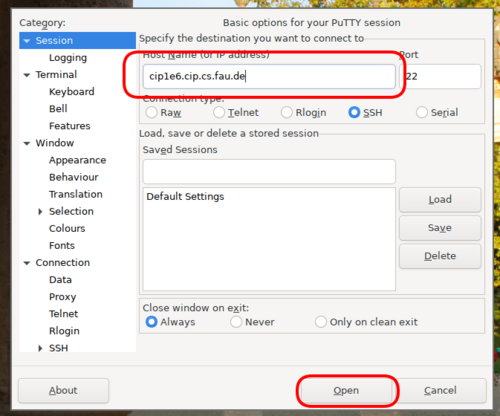

Um dich von einem Windows System einzuloggen musst du einen SSH-Client

installieren,

z.B.

Putty.

Auf einigen Rechnern (cip2a7, cip2a0, cip1a0, cip1c6, cipterm0, ircbox) läuft SSH zusätzlich auf Port 443, um Verbindungen aus Netzwerken mit restriktiven Firewalls zu vereinfachen.

Die Hosts cip2a[0-7], cip2b[0-2], cip2c[0-2], cip2d[0-2], cip2e[0-2], cip2g[3-7], cip1e[0-7], cip4* und die Terminal-Server (cipterm0, ircbox) sind immer online, alle anderen werden nachts (20:00 - 08:00), sowie am Wochenende und während der vorlesungsfreien Zeit abgeschaltet. Die vorhandene Hardware ist im Raumverzeichnis gelistet.

Hosts authentifizieren

Es gibt eine Übersicht aller SSH-Host-Keys, um die Authentizität der Gegenseite zu überprüfen.

Alternativ kannst du, falls du OpenSSH verwendest (wenn du kein Windows nutzt

tust du das vermutlich), unserer SSH-Zertifikatsauthorität vertrauen, indem du

die folgende (ziemlich lange) Zeile in der Datei ~/.ssh/known_hosts

hinzufügst:

@cert-authority *.cip.cs.fau.de,faui0*.cs.fau.de,faui0*.informatik.uni-erlangen.de,ircbox.cs.fau.de,ircbox.informatik.uni-erlangen.de,gitlab.cs.fau.de ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIPmZxYAdJDYgQOrfht7VAeb5Kk/ZFldwTvA4H7jGyABx problems@cip.cs.fau.de

Da wir all unsere Host-Keys signieren solltest du damit nie wieder die Authentizität für einen unserer Hosts bestätigen müssen.

Wir veröffentlichen die Fingerprints unserer Hosts ebenfalls in SSHFP DNS-Einträgen. Diesen zu vertrauen ist nur sicher, falls der DNS-Resolver deines Systems DNSSEC validiert und, genauso wie das Netz über das du mit ihm redest, vertrauenswürdig ist. Üblicherweise heisst das, dass du selber einen lokalen Resolver betreibst. Wie du deinem SSH-Client mitteilst, diesen DNS-Einträgen zu vertrauen, findest du in den relevanten Man-Pages.

Login von außen - mit grafischer Oberfläche via Xpra

Wie das funktioniert wird auf einer eigenen Hilfeseite erklärt.

Installation und Anfragen

Weitere Informationen zur Verwendung und Installation von Xpra mit nativen Clients gibt es auf der Xpra Homepage.

Falls für eine Lehrveranstaltung eine Anwendung benötigt wird, welche auf diese Weise nicht verfügbar ist, kann diese per E-Mail angefragt werden.

GitLab

Wir betrieben eine lokale Instanz von der git-basierten Kollaborationsplatform GitLab.

Hier befindet sich ein FAQ zu Zugriff auf GitLab. Es gibt außerdem eine Anleitung wie du deine Repos Binärdatenfrei halten kannst.

VPN

Verschlüsselter VPN-Zugang von ausserhalb auf das Universitäts-Netzwerk steht ab sofort über das RRZE zur Verfügung. Bereits vergebene Alternativen bleiben vorerst aktiv.

Homepage

Im Verzeichnis ~/.www/ befindliche Dateien werden unter

https://wwwcip.informatik.uni-erlangen.de/~deinloginname ins Web exportiert.

Dazu muss der Nutzer www Zugriffsrechte auf diese Dateien haben.

Eine entsprechend vorkonfigurierte Seite kann mittels des cip-mkhomepg Befehls erstellt werden.

Diese Seiten sind öffentlich abrufbar! Authentifizierung kann mittels Kerberos hinzugefügt werden.

Kommerzielle Nutzung in jeglicher Hinsicht, z.B. Werbung für die eigene Firma, Anpriesen von kommerzieller Software usw. ist untersagt!

Jeder Nutzer ist per E-Mail erreichbar unter <loginname>@cip.cs.fau.de.

Du kannst eingehende Mails an eine andere Adresse weiterleiten, indem du die

gewünschte Zieladresse in die Datei ~/.forward schreibst. Diese Änderung ist

sofort aktiv.

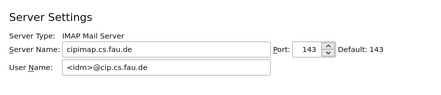

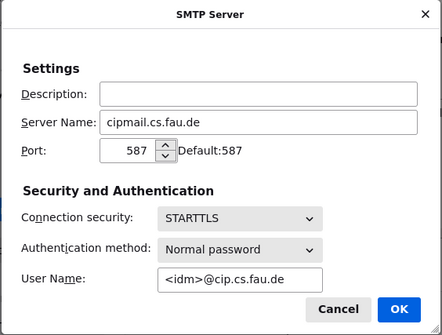

Um mittels IMAP auf deine Mails zuzugreifen musst du zuerst einen Befehl wie

mkdir -p ~/Maildir/{cur,new,tmp} && chmod 700 ~/Maildir/{,cur,new,tmp}

ausführen, um die benötigten Verzeichnisse anzulegen und vor fremden Zugriff zu

sichern. Dann schreibst du eine Zeile die nur die Zeichen ~/Maildir/ enthält

in die Datei ~/.forward, damit deine Mails in dem vom IMAP-Server erwarteten

Verzeichnis landen.

Nun kann dein Mail-Programm auf Port 993 auf dem Host

cipimap.informatik.uni-erlangen.de deine Mails abholen.

Du kannst mit dem Befehl cip-set-password -s mail ein eigenes Passwort setzen

oder dein übliches Login-Passwort verwenden.